Wie sich Datendiebe erwischen lassen …

BLOG: Datentyp

Ein schneller Ermittlungserfolg und seine Hintergründe

Keine 48h brauchte das Bundeskriminalamt, um G0d alias Johannes S. zuhause aufzuspüren – dieser hatte persönliche Daten von hunderten Abgeordneten, Prominenten und Journalisten gestohlen und im Dezember 2018 im Stile eines Adventskalenders tageweise veröffentlicht.

Dem Datendiebstahl ging die Übernahme von Nutzerkonten der Opfer voraus, insbesondere Mail- und Socialmedia-Accounts (Facebook, Twitter) waren betroffen. Hierbei wurden – soweit bis heute Details durchgesickert sind – schwache bzw. im Netz kursierende erbeutete Passwörter und Schwächen von Funktionen zur Rücksetzung von Passwörtern ausgenutzt.

Anonymität ist anstrengend

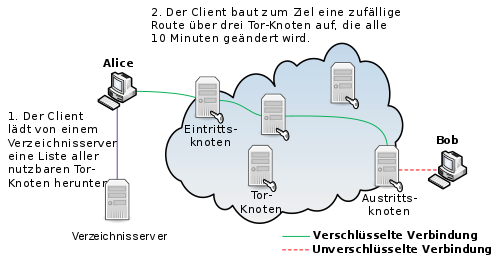

Täter agieren üblicherweise aus der Anonymität heraus, um sich der Strafverfolgung zu entziehen. Vordringlich ist dabei zunächst, die eigene IP-Adresse, die dem Anschlussinhaber zugeordnet werden kann, zu verbergen. Dazu sind Netzwerke zur Anonymisierung von Verbindungsdaten wie Tor oder Privacy-VPN-Anbieter (wie das von G0d benutzte Perfect Privacy) grundsätzlich geeignet. Hierbei wird die Kommunikation über mehrere rund um die Welt verteilte Knoten geleitet, die eine Rückverfolgung für deutsche Strafermittler praktisch unmöglich machen. Tor erleichtert es Menschen, in deren Ländern der Zugang zu Informationen durch Netzzensur erschwert wird und die mit Repressionen bei Identifizierung rechnen müssen, das Internet anonym zu nutzen.

Ein anonymisierter Netzzugang ist jedoch nicht ausreichend, um sich der Identifizierung zu entziehen. Täter können eine Vielzahl digitaler Spuren hinterlassen, die eine nachträgliche Aufdeckung der Identität erlauben. Webbrowser sind besonders verräterisch, weswegen für diese Taten angepasste Versionen und Anonymisierungsplugins verwendet werden. Wenn Dateien selbst erzeugt und publiziert werden, scheiden viele Officeprodukte aus, da diese den Dateien Metadaten zum angemeldeten User, Betriebssystemkonfigurationen oder sogar Seriennummmern hinzufügen. Ähnliche Datenspuren sind oft in Bildern enthalten, beispielsweise enthalten Kameraschnappschüsse oft GPS-Koordinaten und viele Details zur Kamera bzw. dem verwendeten Smartphone.

Aber auch die Vorgehensweise des Täters selbst ist eine digitale Spur. In den Opfersystemen entstehen während der Tat Logfiles, die festhalten, in welcher Reihenfolge der Täter Funktionen aufgerufen hat, welche Netzwerke er nutzt, welche Werkzeuge er eingesetzt hat und welche zeitlichen Parameter dabei eingehalten wurden. Diese Spuren stellen eine Art persönlichen Fingerabdruck dar, der mit anderen Taten verglichen werden kann.

Pseudonyme und die Sucht nach Ruhm

Da einige Täter sich ohnehin mit ihren Taten brüsten und diese ähnlich wie Graffiti-Sprayer einem Pseudonym zuordnen, müssen die Ermittler letztlich nur eine einzelne Verknüpfung eines Vorgangs zu einer realen Person vornehmen und haben dann einen Verdächtigen für alle Taten dieses Pseudonyms ermittelt.

Im Falle von G0d waren bereits Datenspuren aus der Vergangenheit vorhanden. Wie der Zeuge @Janomine, dessen Wohnung im Zuge der Ermittlungen durchsucht wurde, auf Twitter berichtete, gab es bei Johannes S. bereits im Jahre 2016 eine Hausdurchsuchung und ein noch laufendes Ermittlungsverfahren. Unter seinem damaligen Pseudonym Nullr0uter hatte er Nutzerkonten von Youtubern gekapert und dabei versehentlich für einen kurzen Zeitraum seine echte IP-Adresse übermittelt, was zur Ermittlung des Anschlusses führte. Der genaue Zeitpunkt der Hausdurchsuchung war dem Zeugen bekannt. Johannes S. benutzte zwar als Wiederholungstäter neue Pseudonyme (z. B. 0rbit), offenbar vermischte er aber diese Identitäten bei weiteren Taten und auch bei der Kommunikation innerhalb der Szene, zudem stellte er selbst öffentlich sichtbare Verbindungen her. So folgten sich die Twitterkonten der Pseudonyme gegenseitig. Nicht nur seine regelmäßigen Kommunikationspartner vermuteten daher, dass dieselbe Person für alte und neue Taten verantwortlich war.

Zeugenaussage führte zum schnellen Erfolg

Der schnelle Fahndungserfolg des BKA ist vor allem darauf zurückzuführen, dass ein Kommunikationspartner über die auch bei Zeugen mögliche Hausdurchsuchung und dem Hinweis auf die Aussagepflicht für Zeugen wirksam unter Druck gesetzt wurde. @Janomine kannte zwar selbst nicht den realen Namen von G0d/0rbit/Nullr0uter. Nachdem er jedoch den Zeitpunkt der Hausdurchsuchung zwei Jahre zuvor nennen konnte, war eine Identifizierung von Johannes S. unmittelbar möglich. Wenige Stunden nach der Zeugenaussage wurde das Haus im Vogelsbergkreis, in dem er bei seinen Eltern lebte, durchsucht – und er gestand die Taten. Aber auch ohne diese hilfreiche Zeugenaussage wäre eine Identifizierung möglich gewesen, denn die sichergestellten Beweise, darunter Kommunikationsprotolle, hätten eine Verbindung zwischen alten und neuen Pseudonymen zugelassen. Es war nur noch eine Frage der Zeit. Johannes S. hat offenbar deutlich unterschätzt, welchen Fahndungsdruck seine letzten Taten bewirken würden: Fast zwei Tage lang konnte er sich wie der „Staatsfeind Nr. 1“ fühlen, so hoch war das öffentliche Interesse an der Aufklärung des Falls. Ob dies ein erhebendes Gefühl war, wird er vielleicht noch berichten – nachdem das Verfahren abgeschlossen ist.

“…dieser … hatte … Daten gestohlen … gestand die Taten …”

Möglicherweise in dieser Kombination durchaus “voreilig” – zumindest bis es relativ genaue Berichte oder Gerichtsverhandlungen gegeben haben wird. Anscheinend ist bisher relativ gesichert, dass die ermittelte Person diejenige war, die das zusammengesammelte Zeug in der “organisierten” Art und Weise im Dezember verbreitete. Eine andere Frage ist, woher das zusammengesammelte Zeug eigentlich stammt – neben den eigenen Diebstählen auf irgendwelchen Nutzer-Accounts kommt durchaus auch noch infrage, dass etliches an Material sowohl von frei zugänglichen Quellen aus dem Netz als auch von einschlägigen Netzablagen (pastebin etc.) stammt und “nur” vom mutmasslichen Täter neu kompiliert/zusammengestellt wurde.

Wer hat eigentlich das ziemlich komplizierte Avatar-Bild gezeichnet?

https://www.heise.de/newsticker/meldung/Politiker-und-Promi-Hack-Taeter-hat-sich-wohl-schon-2016-verraten-4271251.html

“… unter Druck gesetzt wurde.”

§ 163 StPO. Kein Anwalt – keine Rechte. Nur Polizisten die einen unter Druck setzen.

@Michael

Wo steht in dem Artikel, dass Polizisten (den Zeugen) unter Druck gesetzt haben?

Das “… unter Druck gesetzt wurde.” hat der Autor des Artikels geschrieben, aus dem Kontext heraus, dass Zeugen eine Wahrheitspflicht haben und somit diese Pflicht auf den Zeugen wirkte. Wenn dann der Zeuge daraufhin ein Druck verspürte, mit der Wahrheit heraus zu rücken, so ist das legitim und übrigens von § 136a StPO und nicht von dem von dir bezeichneten § 163 StPO gedeckt.

Eine Frage in eigener Sache. Ein Moderator in einem Blog, in dem es mit mir eine heftige Diskussion stattfand, behauptete, daß der mit meiner E-Mail Adresse nach weiteren Accounts von mir suchen würde. Was ist von dieser Aussage zu halten?

Norton setup has the best products. Norton antivirus provides high security to the device and it protects the device from viruses and hackers. Go to Norton setup to get Norton product. If any problem occurs in Norton product then use the Norton removal tool.

Catching a thief can be difficult when stolen information is downloaded on tiny iPods or flash drives. And yet, finding culprits is imperative, as stolen data often includes proprietary or private information or trade secrets.

In the recession, many laid-off employees, who feel they have nothing to lose, walk off with data they no longer have any right to use. This problem is likely to grow in good times as well as bad.