Ransomware in der öffentlichen Verwaltung

BLOG: Datentyp

Immer häufiger sind Kommunalverwaltungen und öffentliche Einrichtungen Opfer von Trojaner-Angriffen. Meistens geht es dabei schnöde um Geld, das erpresst werden soll. Dass dabei auch wichtige Versorgungssysteme lahm gelegt werden, macht die Sache nicht nur ärgerlich und kostspielig, sondern zu einer echten Gefahr.

Bis heute wissen die Beschäftigten der Stadtverwaltung in Neustadt am Rübenberge nicht, auf welchem Wege die Schadsoftware in die Systeme gelangt ist. Siebenstellige Summen werden nicht selten als Lösegeld in solchen Fällen gefordert. Wer zahlt, kann sich Hoffnungen machen, die verschlüsselten Dateien wieder entschlüsseln zu können. Aber auch das gelingt nicht immer. So gibt es mittelständische Unternehmen, die gleich doppelt geschädigt wurden: Erst wurde die IT lahmgelegt, dann wurden sie um die erpressten Summen betrogen, denn der versprochene Schlüssel wurde trotz Zahlung hoher Bitcoin-Summen nicht geliefert.

Immerhin: Gezahlt hat man in Neustadt nicht; die Erpressung brachte den Angreifenden keinen Gewinn. Für die Stadt wurde es aber trotzdem teuer, denn die notwendige Erneuerung der IT-Infrastruktur in kürzester Zeit allein kostete circa 150.000 Euro. Dazu kommen die Sonderschichten des Fachpersonals, Kosten für die Redigitalisierung verlorener Daten und die Gehälter der teilweise zur Untätigkeit verdammten Beschäftigten. Ohne digitalen Aktenzugriff ist Sachbearbeitung kaum möglich und so waren die Mitarbeiter außerdem dazu gezwungen, verärgerte Antragstellerinnen telefonisch auf längere Wartezeiten einzustimmen.

Ist das Zahlen von Lösegeld moralisch gerechtfertigt?

Es gibt gute Gründe, kein Lösegeld zu zahlen! Nicht nur, weil man Pech haben kann und doppelt hereingelegt wird. Wer Lösegeld zahlt, finanziert die Angreifer und macht das Geschäftsmodell erst möglich. Dies sollte nicht auch noch mit Steuergeldern geschehen! Aber auch private Unternehmen sollten sich die Frage stellen, ob sie die nächsten Angriffe mitfinanzieren möchten. In den USA macht man sich unter Umständen sogar strafbar, weil Lösegeldzahlungen Sanktionen verletzen können. Dies mag für Opfer in Deutschland noch keine Rolle spielen – die moralische Überlegung bleibt jedoch: Wer Lösegeld zahlt, macht sich an den folgenden Angriffen mitschuldig.

Öffentliche Verwaltungen und auch Kliniken werden zunehmend Opfer digitaler Angriffe

Im September traf es die Uniklinik Düsseldorf. Ransomware legte die Informationstechnik lahm. Hier gab es besonders tragische Konsequenzen: Eine lebensbedrohlich erkrankte Patientin sollte in der Nacht auf den 12. September in die Klinik gebracht werden. „Das war allerdings nicht möglich, weil die Klinik aufgrund eines Hackerangriffs lahmgelegt war,“ sagte Oberstaatsanwalt Wolf-Tilman Baumert laut WDR. Die Frau verstarb kurze Zeit später.

Auch die Ruhr-Universität Bochum wurde Opfer von Erpressungstrojanern. Ausgerechnet im Corona-Sommersemester 2020 wurde die Verwaltung Opfer eines Cyberangriffs. Studierendenverwaltung sowie Personal- und Finanzverwaltung waren wochenlang stark eingeschränkt, obwohl diese angesichts der Pandemiebeschränkungen besonders gefordert waren. Ebenfalls im Jahr 2020 betroffen waren die Universität und Uniklinik in Gießen, das Berliner Kammergericht und die Stadtverwaltung von Frankfurt am Main.

Die „IT-Verseuchung“ mit fortschrittlicher Ransomware wie beispielsweise Emotet geschieht meist über Mail-Anhänge. Die Schadsoftware ist erstaunlich gut in der Lage, bestehende E-Mail-Konversationen zu berücksichtigen und unauffällig zu antworten, das heißt, es werden authentisch wirkende Mails versandt, die dann die nächste Organisation attackieren. Hier sollten die Beschäftigten weiter sensibilisiert werden.

Kommunen werden digital

Die aktuellen Vorfälle zeigen, dass Schäden durch Ransomware keineswegs auf Wirtschaftsunternehmen oder private PCs beschränkt sind. Mit der zunehmenden Digitalisierung der öffentlichen Verwaltung ergeben sich wachsende Angriffsflächen für Viren, Trojaner bis hin zur organisierten Computerkriminalität. Das jüngst verabschiedete Onlinezugangsgesetz verpflichtet Kommunen dazu, die wichtigsten Services bis 2022 digital zur Verfügung zu stellen, was die Digitalisierung weiter beschleunigen wird. Die Abhängigkeit einer funktionierenden, bürgernahen Verwaltung von der ihrer Hard- und Software rückt daher verstärkt in den Blickpunkt.

Leider muss oft festgestellt werden, dass die Informationssicherheit in öffentlichen Bereichen vernachlässigt wird. Zudem fehlen qualifizierte IT-Fachkräfte, denen die Arbeitsbedingungen in der Verwaltung oft nicht zusagen. Industrie und Wirtschaft locken mit höheren Gehältern und Aufstiegschancen.

Für den Notfall vorsorgen

Pläne für den IT-Notfall und auch entsprechende Übungen gehören zum unverzichtbaren Teil des Informationssicherheitsmanagement einer digitalisierten Kommunalverwaltung. Hier herrscht noch ein merklicher Nachholbedarf in vielen Kommunen beziehungsweise kommunalen Rechenzentren, der sich im Falle einer digitalen Attacke mit hohen Folgeschäden bemerkbar macht. Es gehört jedoch zur politischen Verantwortung der Leitungsebene, die kommunalen Infrastrukturen zu schützen und für IT-Notfälle gewappnet zu sein.

Fragen Sie also bei nächster Gelegenheit mal Ihren Bürgermeister, was er für die IT-Sicherheit seiner Verwaltung tut und welche Notfallpläne es gibt!

Der Beitrag wurde in ausführlicherer Form in der Fachzeitschrift für alternative Kommunalpolitik AKP, Nr. 4 (2020), ISSN: 0941-9225 unter dem Schwerpunkt „Kommune digital“ veröffentlicht. Es finden sich weitere Beiträge zum Schwerpunktthema in derselben Ausgabe.

Frage: Könnte es eine Lösung sein, die Software von öffentlichen Verwaltungen und Spitälern bei einem Cloud-Anbieter laufen zu lassen, der auch für die Sicherheit vor Cyberangriffen garantiert?

Das Hauptproblem bei den genannten Angriffen ist, dass der User den Anhang einer Mail öffnet und damit in der Regel Makros aus MS-Office Dokumenten startet.

Ergo man nutzt die Unbedarftheit des User aus, um irgendeine Malware zu installieren.

Der größte Angriffsvektor hier sind die Makros in MS-Office. Leider sehen es viele User nicht ein, wenn man die verbietet, was diesen Angriffsvektor praktisch vollständig schließen würde.

Ergo Makros in MS-Office und ein großes Sicherheitsloch oder eben keine Makros.

@einer: MS-Office-Makros werden auf einem Client-Computer (einem Büro-PC) geöffnet. Das kann den lokalen PC schädigen, sollte aber doch nicht den Server schädigen – oder nicht? Ein Ausfall der Serversoftware aufgrund eines PC-Problems ist doch ein Hinweis auf einen grundlegenden Fehler im Systemdesign – oder nicht?

Mit dem Office Makro fängt es ja auch nur an.

So hat die Malware quasi einen Brückenkopf im Zielnetz.

Der Rest wird dann von dem Makro per download auf den Client gebracht.

Den Server hat man dann noch nicht, aber man ist ihm deutlich näher gekommen.

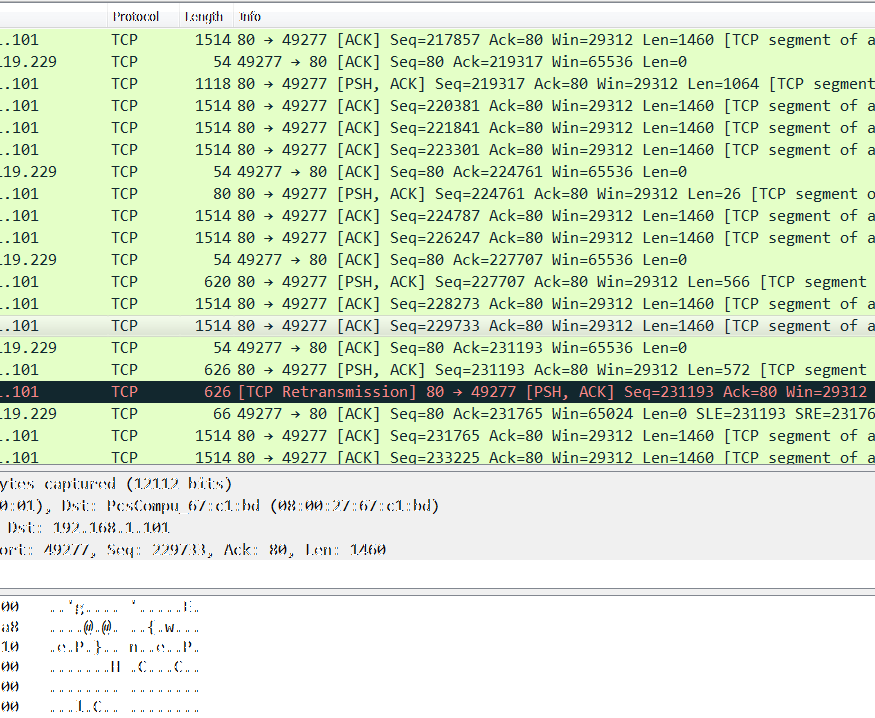

Der Makrovirus Emotet versucht tatsächlich , andere Rechner im Netzwerk zu infizieren. Die wichtigste Maßnahme nach einer erkannten Infektion ist, dass befallene System möglichst schnell zu isolieren.

Vorsichtsmassnahmen: Das Ausführen von Makros kann per Active Directory deaktiviert werden. Auf dem Server sollten Antimalware Programme, die speziell für Server ausgelegt sind, laufen.

Die Makros kann man abschalten, allerdings macht das viele Dinge wieder unbequem bzw. unmöglich, weswegen sich die IT damit oft nicht durchsetzen kann.

Wie solle eine Antimalware-Software Datenbanken, Warenwirtschaftssysteme etc auf Servern sichern können?

Das klingt gut, wird aber nicht funktionieren, denn dafür müsste die Antimalware die zu schützenden Produkte viel besser kennen, als es deren Herstellern lieb sein kann. (und spätestens beim nächsten Update würde es eh nicht mehr stimmen)

Gerade deswegen werden die Clients ja mit der Unvorsichtigkeit der User ergo Marko Viren etc. erobert. Denn vom Client aus kommt die Malware ja schon mal an die Server und die Daten auf dem Client. Von Außen sind die Server vermutlich nicht erreichbar.

Außerdem erkennt eine Antimalware-Software in der Regel nur alte / bekannte Angriffe, ist gegen neue also nicht besser als ein ungeschütztes System, fügt aber eigene Probleme u.a. durch Bugs in der Antimalware hinzu etc.

Nicht ohne Grund werden Virenscanner oft auch als Schlangenöl bezeichnet, d.h. der wirklich Nutzen ist oft fraglich.

Die per Mail versandten Makros enthalten i. d. R. nicht den Verschlüsselungs-Trojaner, sondern lediglich einen Downloader, der zu einem C&C-Server Kontakt aufnimmt und dort die eigentliche Schadsoftware lädt.

Es gibt jedoch keinen guten Grund, warum z. B. die Microsoft-Office-Suite völlig ungehindert auf das Internet zugreifen darf. Es ist grundsätzlich kein Problem, Office so einzuschränken, dass sämtliche Internetzugriffe über einen Proxyserver geleitet werden, der nur gezielt freigegebene Verbindungen nutzt.

Das gilt nicht nur für Office, sondern für beliebige Software. Im normalen Bürobetrieb gibt es keine Software, die ungehinderten Internetzugriff benötigt. Auch nicht der Webbrowser, auch der lässt sich zumindest bezüglich der erlaubten Ports auf http und https festschrauben. Und der Webbrowser kann entweder über einen eigenen Proxy geleitet werden, auf den ein Trojaner keinen Zugriff hat, oder er kann remote auf einer eigens gehärteten Maschine gestartet und ihm so der Zugriff auf lokale Ressoucen verwehrt werden.

Diese Maßnahme umzusetzen ist weder Hexenwerk noch kostpielig, lässt aber sehr effektiv – und das sogar, ohne die Anwender aktiv einzubinden und zu schulen – einen erheblichen Anteil der heute üblichen Angriffe ins Leere laufen. Bzw. eigentlich nur einen sehr kleinen Teil, denn der Großteil der Makroviren sollte bereits auf dem Mailserver als Schädling erkannt und abgewiesen werden. Genauso, wie gezippte oder als ISO versteckte ausführbare Dateien. Was allerdings, da es in den Mailverkehr eingreift und damit u. U. in die Persönlichkeitsrechte der Mailteilnehmer, oftmals einer Betriebsvereinbarung bedarf und genau daran in öffentlichen Verwaltungen scheitert.

Aber es gibt natürlich andere Angriffswege, die mit solchen Maßnahmen nicht abzuwehren sind. Beim genannten Fall der Uniklinik Düsseldorf war es eine Hintertür in ihrer Citrix-Infrastruktur. Diese hätte nach Bekanntwerden der Shitrix-Lücke eigentlich komplett neu aufgesetzt werden müssen – ein, je nach Größe des Netzes, ganz erheblicher Aufwand.

Jedoch auch hier hat kein unabänderliches Schicksal gewaltet, hat keine Naturkatastrophe unvorhersehbar ihren Lauf genommen, wie die Leitung der Uniklinik in ihren Stellungnahmen immer wieder zu suggerieren versucht hat. Hier sind vielmehr schlicht untaugliche Maßnahmen (Pentest) eingeleitet worden, die in keiner Weise geeignet waren, den durch Shitrix entstandene Gefahr abzuwenden und recht offenkundig nur den Zweck hatten, aktive Gefahrenabwehr vorzutäuschen, sich für den Verfall des Versagens ein Alibi zu verschaffen und sich so den Aufwand einer tatsächlich wirksamen Maßnahme – auf Kosten des Lebens einer Patientin – zu ersparen.