Bundeshack: Ehrliche Antworten auf häufig gestellte Fragen

Sie haben sicherlich schon einiges zum Hacker-Angriff auf die Bundesverwaltung gelesen und gehört. Der Ruf nach Konsequenzen blieb nicht aus: Deutschland muss seine kritischen Systeme gegen russische Hacker schützen! Der Informationsstand ist hier (Stand: 03.03.2018) in Form von Antworten auf häufig gestellte Fragen zusammengefasst.

Gibt es einen Angriff, der bis März 2018 andauert?

Die Informationstechnik und Netze des Bundes wurden angegriffen. „Innerhalb der Bundesverwaltung wurde der Angriff isoliert und unter Kontrolle gebracht“, erklärte ein Sprecher des Innenministeriums.

Wer ist verantwortlich?

Dazu gibt es bisher nur Spekulationen aus „Sicherheitskreisen“, die in einer dpa-Meldung zitiert wurden. Es mag einiges dafür sprechen, dass russische Hacker hinter den Angriffen stehen, aber es gibt dazu keine belastbaren Erkenntnisse. Selbst die anonymen Quellen der dpa sprechen nur von Indizien aufgrund der verwendeten Werkzeuge. Diese könnten aber auch von Hackern aus China, Nordkorea oder Österreich verwendet worden sein. (Dies sind nur Beispiele, eine vollständige Aufzählung von Schurkenstaaten o. ä. ist nicht beabsichtigt.)

Worauf stützt Bundesinnenminister Thomas de Maizière die Aussage, dass es sich um eine anspruchsvolle und von langer Hand geplante Aktion handelt?

Es ist zwar davon auszugehen, dass der Bundesinnenminister über mehr Informationen verfügt als bisher durchgesickert sind; trotzdem überrascht die Aussage, da gemäß offizieller Verlautbarungen weder der genaue Tathergang noch die Täter ermittelt wurden. Zudem gibt es keine anerkannte technisch-wissenschaftliche Methodik, eine „Planung von langer Hand“ nach dem Auffinden von Malware oder Datenabfluss festzustellen. Eine Nutzung älterer Werkzeuge stellt nicht einmal ein Indiz dar, dass ein Angriff länger geplant wurde. Es spricht alles dafür, dass der Bundesinnenminister hier schlicht öffentlich spekuliert hat. Wenn Sicherheitssysteme überwunden werden, sprechen Betreiber stets von aufwändigen Angriffen. Wer möchte schon öffentlich spekulieren, dass Angreifer planlos und amateurhaft vorgingen und trotzdem – wie so oft in der jüngeren Vergangenheit – erfolgreich waren?!

Hätte die Verwendung von Windows-Alternativen den Angriff verhindert?

Wir wissen bisher nicht, wie der Angriff verlaufen ist. Vielleicht wäre der Angriff mit Linux nicht passiert. Das bleibt Spekulation.

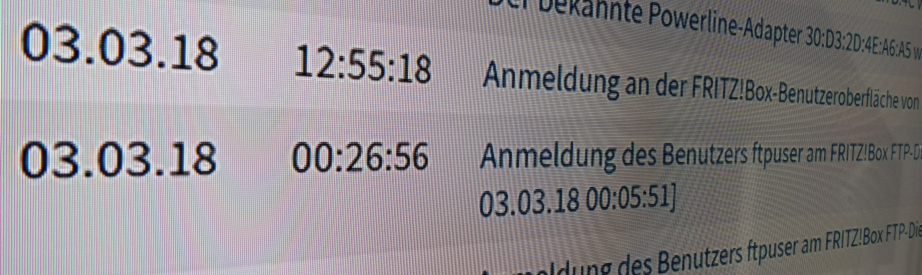

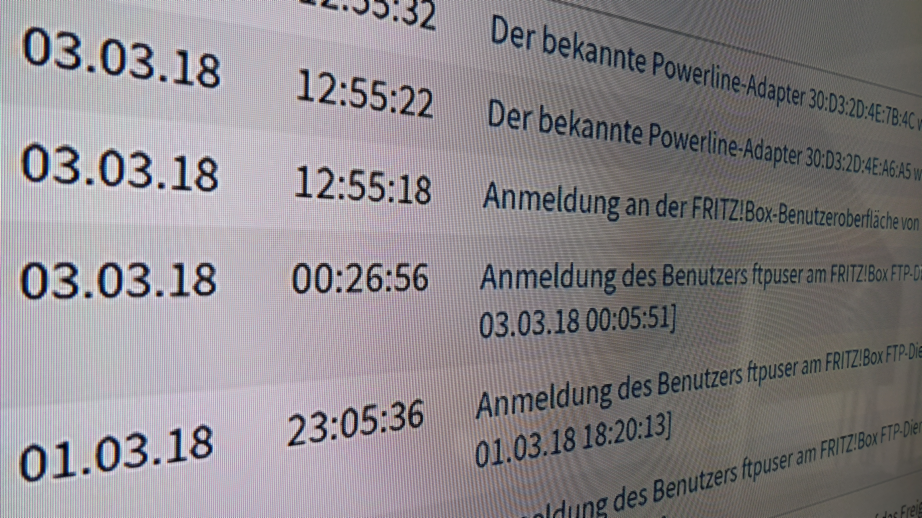

Würden längere Speicherfristen von Logfiles und Kommunikationsdaten helfen, Täter dingfest zu machen?

Wir wissen bisher nicht, wie der Angriff verlaufen ist. Wir wissen aber, dass die Speicherung von Logfiles keine Angriffe unterbindet. Vielleicht helfen sie später bei der Aufklärung, vielleicht nicht.

Ist ein Umdenken hinsichtlich von Abwehrstrategien angesichts des Angriffes sinnvoll?

Wir wissen bisher nicht, wie der Angriff verlaufen ist. Die Kommunikation und die schleppende Information von Kontrollinstanzen zeigen, dass ein Umdenken beim Umgang mit entdeckten Angriffen sinnvoll sein könnte. Parlamentarische Gremien haben ihren Unmut bereits geäußert. Dass unzureichende Abwehrstrategien aber ursächlich waren, bleibt Spekulation. Es ist durchaus möglich, dass niemand in der Bundesverwaltung einen Fehler gemacht hat und Systeme trotzdem gehackt wurden.

Welche Konsequenzen sind aus dem Angriff zu ziehen?

Wir wissen bisher nicht, wie der Angriff verlaufen ist. Daher sollten noch keine Konsequenzen daraus gezogen werden.

Nur hierzu kurz :

Sollte die Rechtevergabe an Internen, die nicht dem allgemeinen Betriebsablauf folgen, missbraucht worden sein, sollte ein interner Angriff vorliegen, muss nicht darauf geschlossen werden, dass sich da jemand verspekuliert.

Bei einem konsistenten (also : optimal geschützten) Rechte-System (das aber womöglich i.p. Rechtevergabe nicht umfänglich derart historisiert >:-> ) erfolgt der Angriff über Stellvertreter von Internen, die nicht in persona existieren, die soz. künstliche Identitäten und in der Folge Rollen einnehmen.

Ein ‘Bundesminister’ kann hier “trocken” feststellen, dass Geheimnisse verraten worden sind ohne zu ‘spekulieren’.

Er kann dies vergleichend feststellen, dies hier “Es spricht alles dafür […]” muss nicht gelten.

“Fett” formuliert btw.

MFG + schönes Wochenende,

Dr. Webbaer